IoT-Geräte durchdringen jeden Bereich unseres Lebens – von Smart Homes bis zu Industrieanlagen. Doch mit dieser Vernetzung steigen auch die Sicherheitsrisiken exponentiell.

Wir bei Newroom Media zeigen dir, wie du IoT-Sicherheitsstandards nach ISO/IEC 27001 erfolgreich implementierst. Dieser Leitfaden bietet dir konkrete Schritte für den Aufbau eines robusten Sicherheitssystems.

Welche Sicherheitslücken machen IoT-Geräte zur Zielscheibe

IoT-Geräte schaffen schwerwiegende Sicherheitsprobleme, die traditionelle IT-Systeme nicht kennen. Das Ponemon Institute stellte 2023 fest, dass über 50 Prozent aller IoT-Geräte kritische Sicherheitslücken aufweisen. Hersteller verzichten bewusst auf grundlegende Sicherheitsfeatures wie Verschlüsselung oder sichere Update-Mechanismen, um Produktionskosten zu senken.

Angriffsfläche wächst exponentiell durch vernetzte Sensoren

Jedes neue IoT-Gerät erweitert die Angriffsfläche dramatisch. Während klassische Netzwerke vielleicht 50 Endpunkte verwalten, umfassen IoT-Umgebungen tausende Sensoren und Aktoren (oft ohne zentrale Überwachung). Cyberkriminelle nutzen schwach gesicherte Geräte als Einstiegspunkt und bewegen sich lateral durch das gesamte Netzwerk. Das Mirai-Botnet demonstrierte diese Gefahr bereits 2016 eindrucksvoll, als kompromittierte IoT-Geräte massive Störungen verursachten.

ISO/IEC 27001 strukturiert den Schutz systematisch

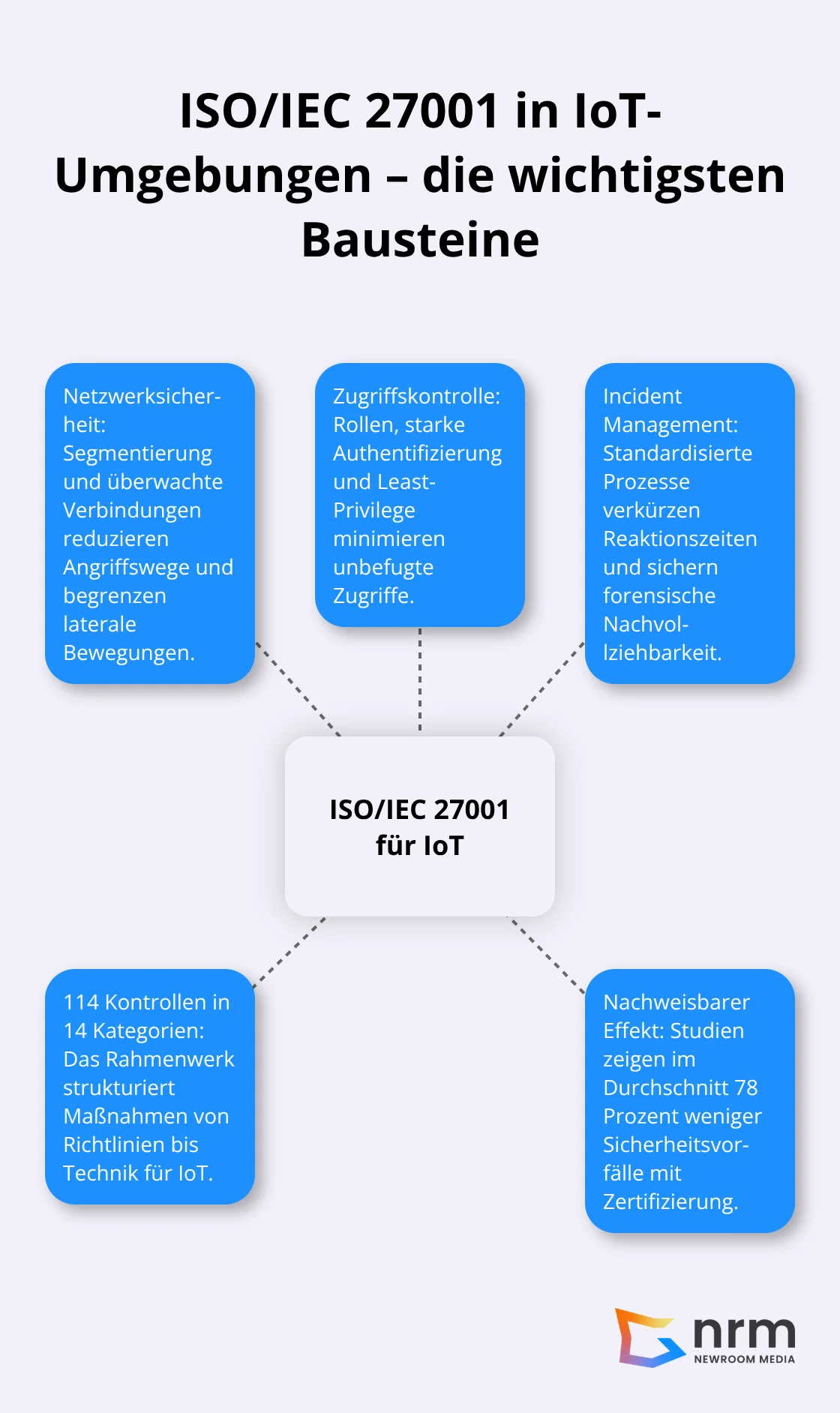

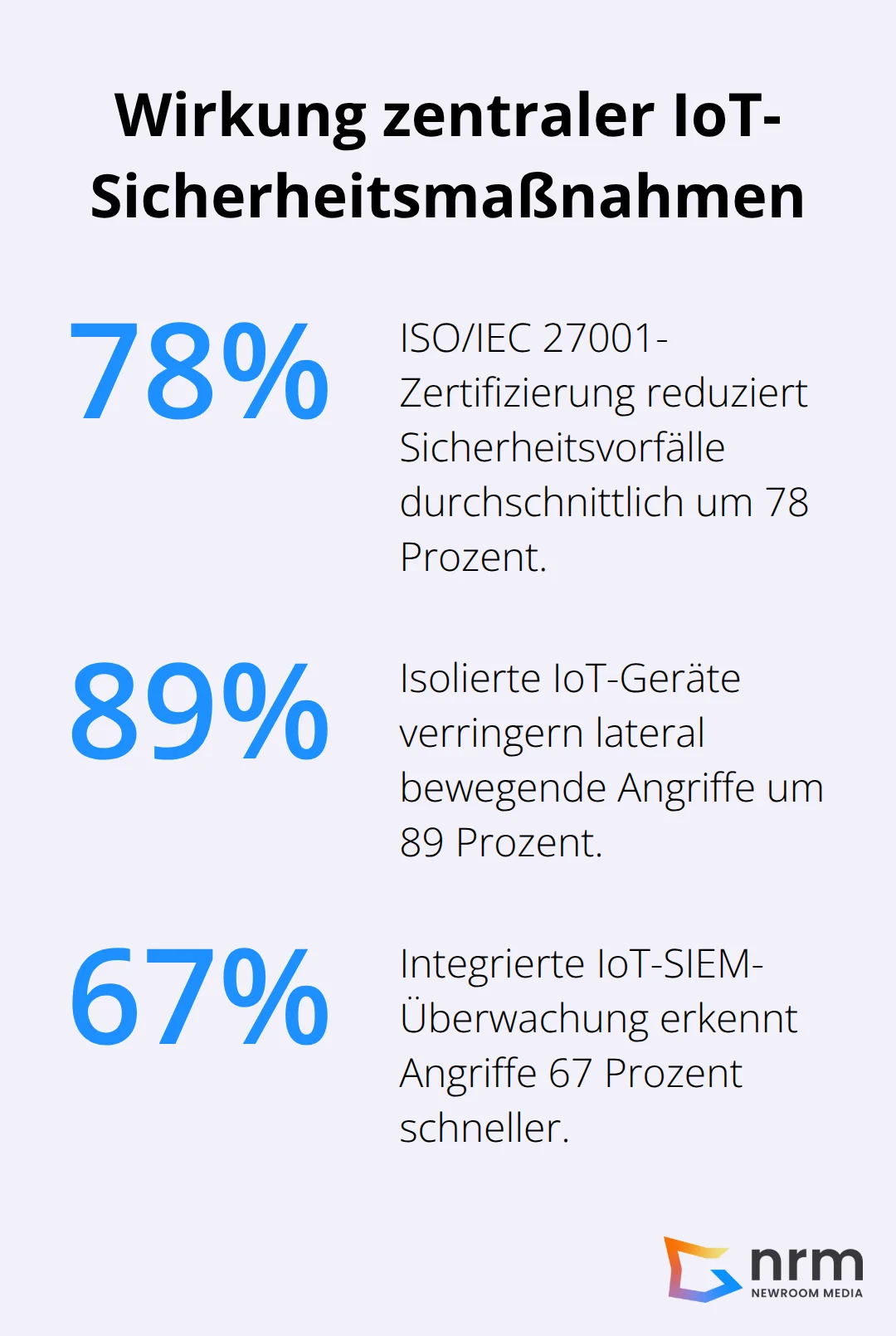

Die ISO/IEC 27001 etabliert ein systematisches Informationssicherheits-Managementsystem, das sich perfekt für IoT-Umgebungen eignet. Sie definiert 114 Sicherheitskontrollen in 14 Kategorien, die sich direkt auf IoT-Infrastrukturen anwenden lassen. Besonders relevant sind die Kontrollen für Netzwerksicherheit, Zugriffskontrolle und Incident Management. Eine BSI-Studie von 2024 zeigt, dass Unternehmen mit ISO/IEC 27001-Zertifizierung Sicherheitsvorfälle um durchschnittlich 78 Prozent reduzieren.

Standard-Sicherheitsmaßnahmen versagen bei IoT-Geräten

IoT-Geräte funktionieren fundamental anders als herkömmliche Computer. Sie verfügen über begrenzte Rechenleistung, laufen oft jahrelang ohne Updates und kommunizieren über verschiedenste Protokolle (von Bluetooth bis LoRaWAN). Traditionelle Firewalls erkennen IoT-spezifische Angriffe nicht, da diese oft über legitime Kommunikationskanäle erfolgen. Diese Eigenarten erfordern spezialisierte Sicherheitsarchitekturen, die über herkömmliche Perimeter-Verteidigung hinausgehen und eine strukturierte Herangehensweise zur Risikobewertung benötigen.

Wie implementierst du ISO/IEC 27001 für deine IoT-Infrastruktur

Asset-Inventar als Fundament der IoT-Sicherheit

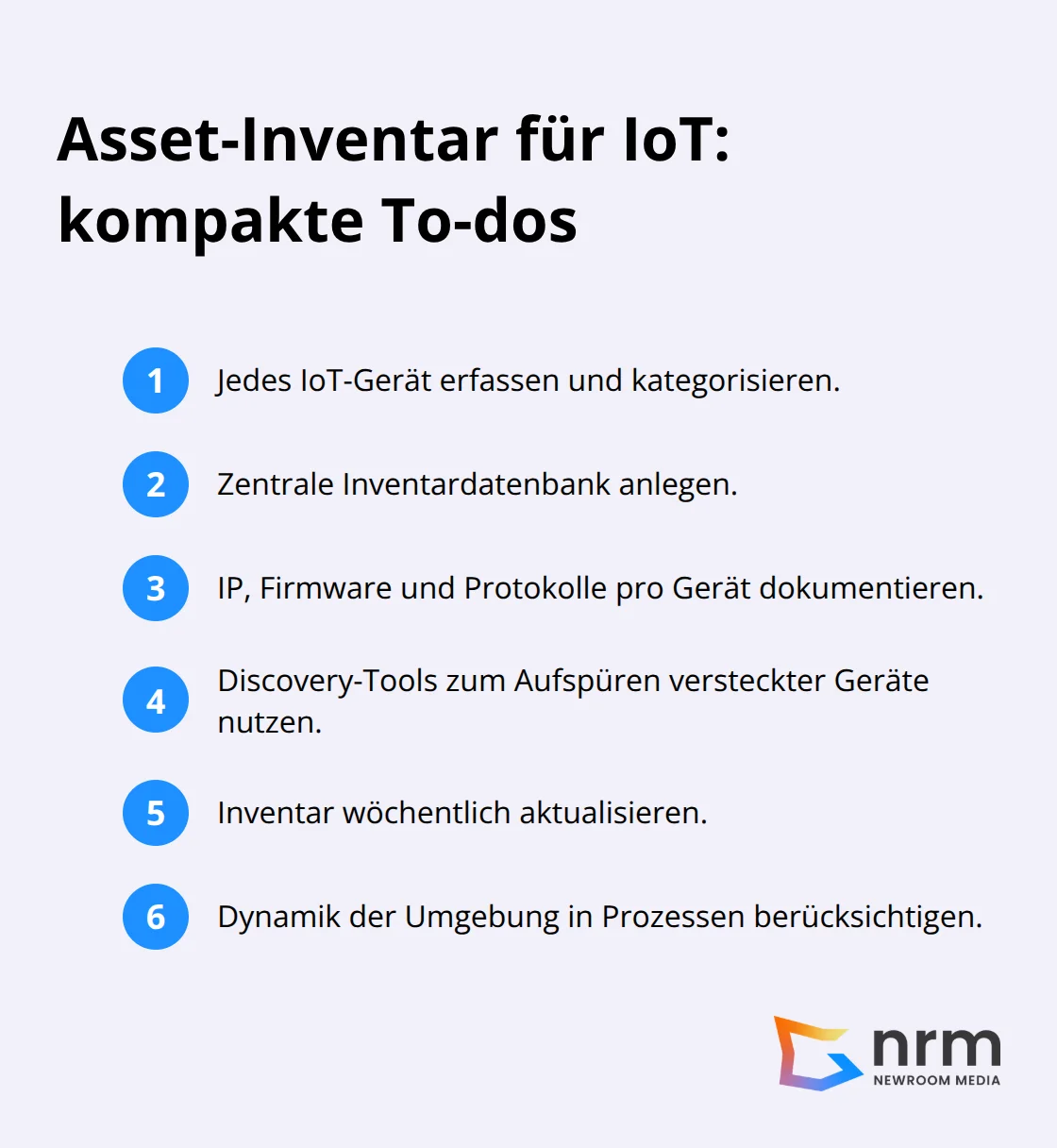

Du erfasst zunächst jedes einzelne IoT-Gerät in deinem Netzwerk und kategorisierst es systematisch. Viele Unternehmen haben keine vollständige Übersicht über ihre IoT-Geräte, was eine wirksame Sicherheitsstrategie unmöglich macht.

Du erstellst eine zentrale Datenbank mit Gerätename, IP-Adresse, Firmware-Version, Kommunikationsprotokoll und Sicherheitsstatus. Automatisierte Discovery-Tools wie Nessus oder Lansweeper helfen dir dabei, versteckte Geräte aufzuspüren (besonders in größeren Netzwerken mit hunderten Endpunkten). Du aktualisierst dieses Inventar wöchentlich, da IoT-Umgebungen extrem dynamisch sind.

Risk Assessment nach A.5.8 der ISO/IEC 27001

Du bewertest systematisch die Risiken jeder Gerätekategorie nach dem DREAD-Modell: Damage Potential, Reproducibility, Exploitability, Affected Users und Discoverability. Smart Cameras erhalten beispielsweise eine höhere Risikobewertung als einfache Temperatursensoren, da sie sensible Daten übertragen und häufiger angegriffen werden. Eine Studie von Fortinet aus 2023 zeigt, dass ungesicherte IP-Kameras innerhalb von 24 Stunden nach der Internetverbindung angegriffen werden. Du dokumentierst jedes identifizierte Risiko mit konkreten Schadenspotentialen und Eintrittswahrscheinlichkeiten (kategorisiert nach niedrig, mittel und hoch). Diese Bewertung bildet die Basis für deine Sicherheitskontrollen.

Technische Kontrollen gezielt umsetzen

Du implementierst Network Segmentation als wichtigste Schutzmaßnahme und trennst IoT-Geräte vollständig von kritischen Unternehmensnetzwerken durch VLANs oder physische Trennung. Cisco-Studien belegen, dass lateral bewegende Angriffe um 89 Prozent reduziert werden, wenn IoT-Geräte isoliert betrieben werden. Du aktivierst WPA3-Verschlüsselung für alle WLAN-verbundenen Geräte und verwendest ausschließlich starke, geräte-spezifische Passwörter. Du richtest automatische Firmware-Updates ein, wo möglich, oder etablierst einen monatlichen Update-Zyklus. Zero-Trust-Prinzipien funktionieren bei IoT besonders gut: Jedes Gerät authentifiziert sich kontinuierlich und erhält nur die minimal nötigen Netzwerkrechte. Diese technischen Grundlagen schaffen die Voraussetzung für die größeren Herausforderungen der Skalierung und kontinuierlichen Überwachung.

Warum scheitern IoT-Sicherheitsstrategien bei der praktischen Umsetzung

Automatisierte Geräteverwaltung entscheidet über Erfolg oder Misserfolg

Die manuelle Verwaltung von IoT-Geräten kollabiert bereits ab 500 Endpunkten vollständig. Gartner-Analysen von 2024 zeigen, dass Unternehmen mit über 1.000 IoT-Geräten durchschnittlich 34 Prozent ihrer Sicherheitsvorfälle auf unverwaltete oder vergessene Geräte zurückführen. Du implementierst zwingend ein zentrales Device Management System wie Microsoft Intune oder IBM MaaS360, das automatisch neue Geräte in deine Sicherheitsrichtlinien einbindet. Diese Systeme rollen Firmware-Updates für tausende Geräte gleichzeitig aus und stellen dabei Rollback-Mechanismen bereit (falls Updates fehlschlagen). Ohne Automatisierung verlierst du schnell den Überblick und schaffst gefährliche Sicherheitslücken in deiner IoT-Infrastruktur.

SIEM-Integration deckt IoT-Anomalien in Echtzeit auf

Du verbindest deine IoT-Geräte direkt mit deinem Security Information and Event Management System, um verdächtige Aktivitäten sofort zu identifizieren. Splunk-Studien belegen, dass Unternehmen mit integrierter IoT-SIEM-Überwachung Angriffe 67 Prozent schneller erkennen als solche mit isolierten Monitoring-Systemen. Du konfigurierst spezielle Regeln für IoT-typische Bedrohungen wie ungewöhnliche Datenübertragungsmengen, nächtliche Kommunikation von Sensoren oder mehrfache Authentifizierungsversuche. Elastic Stack oder QRadar korrelieren IoT-Telemetriedaten mit traditionellen IT-Logs und liefern dir ein vollständiges Bild der Sicherheitslage (besonders bei komplexen Hybrid-Umgebungen).

Incident Response versagt ohne IoT-spezifische Szenarien

Dein Incident Response Plan scheitert, wenn er nicht explizit IoT-Kompromittierungen berücksichtigt. Du entwickelst separate Playbooks für IoT-Vorfälle, die physische Isolation von Geräten, Firmware-Rollbacks und koordinierte Netzwerksegmentierung umfassen. Besonders kritisch bleibt die schnelle Identifikation lateral bewegender Angriffe, die von kompromittierten IoT-Geräten ausgehen und sich über das gesamte Unternehmensnetzwerk ausbreiten (oft über Wochen hinweg unbemerkt).

Schlussfolgerung

Die Implementierung von IoT-Sicherheitsstandards nach ISO/IEC 27001 erfordert eine systematische Herangehensweise, die weit über traditionelle IT-Sicherheit hinausgeht. Du benötigst ein vollständiges Asset-Inventar, automatisierte Geräteverwaltung und spezialisierte SIEM-Integration, um deine IoT-Infrastruktur wirksam zu schützen. Die 114 Sicherheitskontrollen der ISO/IEC 27001 bieten dir einen bewährten Rahmen, der Sicherheitsvorfälle um bis zu 78 Prozent reduziert.

Starte mit der Netzwerksegmentierung deiner IoT-Geräte und implementiere Zero-Trust-Prinzipien konsequent. Automatisierte Management-Systeme werden ab 500 Geräten unverzichtbar, während manuelle Verwaltung zwangsläufig scheitert (besonders bei komplexen Industrieumgebungen). Dein Incident Response Plan muss IoT-spezifische Szenarien berücksichtigen, da sich Angriffe lateral über kompromittierte Sensoren ausbreiten.

Die Zukunft der IoT-Sicherheit liegt in KI-gestützter Anomalieerkennung und Edge-Computing-Sicherheit. Quantenkryptographie wird langfristig neue Verschlüsselungsstandards etablieren. Wir bei Newroom Media unterstützen Unternehmen dabei, digitale Transformationen sicher zu gestalten und IoT-Infrastrukturen zukunftsfähig aufzubauen.